解析DLL文件操作教程:实用技巧与典型误区提醒

- 问答

- 2025-10-28 13:26:52

- 13

解析DLL文件操作教程:实用技巧与典型误区提醒

第一部分:为什么要解析DLL文件?

解析DLL文件就像是查看一个“工具包”里到底装了哪些工具,以及这些工具是如何工作的,人们这么做是为了:

- 软件开发与调试:程序员需要了解某个DLL提供了哪些函数(工具),以便在自己的程序中正确调用。

- 软件逆向分析:安全研究人员或爱好者为了分析某个软件的行为,或排查兼容性问题,需要查看其调用的DLL内部信息。

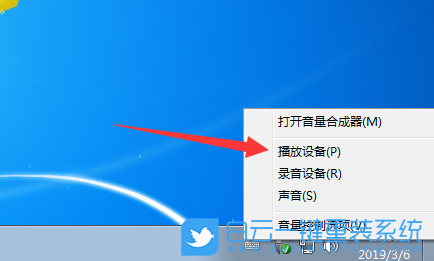

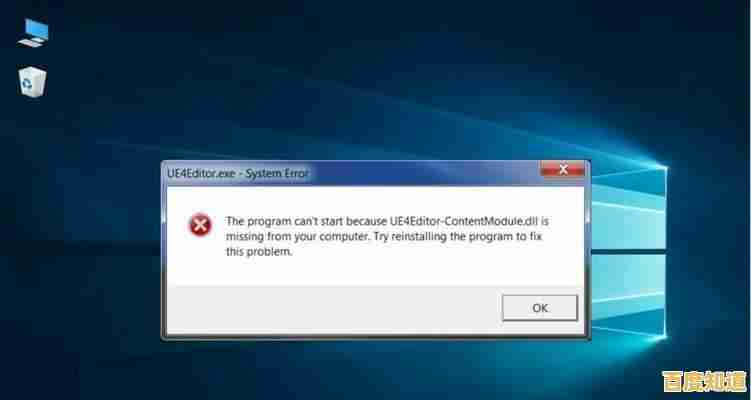

- 解决系统问题:当出现“找不到DLL”或“DLL初始化失败”等错误时,查看DLL的依赖关系和信息有助于定位问题。

第二部分:实用操作方法与技巧

使用Dependency Walker(经典工具) 这是一个非常古老但经典的免费工具,根据来源“吾爱破解论坛”和“看雪学院”的多年讨论,它至今仍被广泛用于查看DLL的依赖关系和导出函数。

- 操作步骤:

- 下载并打开Dependency Walker(如

depends.exe)。 - 直接将你要分析的DLL文件拖进程序窗口。

- 左侧树状图会显示该DLL依赖的其他DLL(层层嵌套的依赖关系),右侧上半部分会列出这个DLL自身提供的所有函数(导出函数)。

- 下载并打开Dependency Walker(如

- 实用技巧:

- 查看函数名:在右侧列表中,你可以看到函数的名称,对于C++编写的DLL,函数名可能会被“修饰”(变得很长很乱),这时可以尝试使用工具的“Undecorate”功能来还原可读性更高的名称。

- 诊断依赖问题:如果某个DLL无法加载,用这个工具打开它,它会用红色高亮显示缺失的或无法加载的依赖项,这是排查问题的利器。

使用微软官方工具DUMPBIN(命令行工具) DUMPBIN是Visual Studio自带的一个命令行工具,功能强大,根据“微软官方文档MSDN”,它是分析PE文件(包括EXE和DLL)的权威工具。

- 操作步骤:

- 打开“Visual Studio的开发人员命令提示符”或“Developer Command Prompt”。

- 输入命令,例如查看DLL的导出函数:

dumpbin /exports 你的文件路径\文件名.dll

- 常用命令技巧:

/exports:列出所有导出函数,这是最常用的命令。/imports:列出这个DLL依赖的其他DLL和函数。/headers:显示文件头信息,可以快速查看该DLL是32位(PE32)还是64位(PE64)的。- 将输出结果保存到文本文件:在命令后加上

> result.txt,dumpbin /exports test.dll > exports.txt。

使用现代图形化工具(如Dependencies) 由于Dependency Walker年久失修,对64位DLL支持不佳,出现了新的替代品,根据“Github开源项目Dependencies”的介绍,这款工具是Dependency Walker的精神续作,界面更现代,对64位文件支持更好。

- 操作步骤:与Dependency Walker类似,界面直观,拖放文件即可分析,它能更清晰地展示依赖关系图。

第三部分:典型误区与重要提醒

认为“解析DLL”等于“反编译” 这是最大的误区,根据“逆向工程基础知识”类资料的普遍观点,解析(或叫静态分析)只是查看DLL的“目录”和“清单”,即它包含哪些函数、依赖谁,而反编译是试图将二进制的代码转换回近似源代码的复杂过程,需要IDA Pro、Ghidra等更专业的反编译器,你无法通过Dependency Walker或DUMPBIN看到函数内部的代码逻辑。

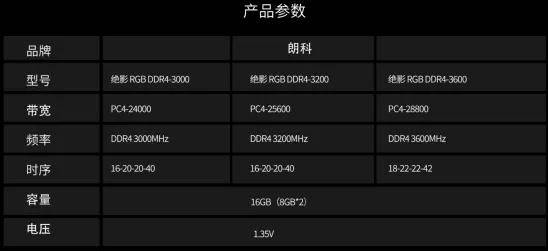

忽视32位与64位的区别 一个32位的程序只能加载32位的DLL,64位程序只能加载64位的DLL,根据“Windows系统内部原理”,混合加载会导致失败,在使用工具时也要注意:32位的Dependency Walker无法正确分析64位的DLL,反之亦然,一定要使用与DLL位数匹配的工具进行分析。

盲目相信工具给出的“错误”提示

特别是Dependency Walker,有时它会报一些“假错误”,比如提示找不到某些系统API(如API-MS-WIN-*开头的DLL),根据“Stack Overflow上的相关讨论”,这些通常是Windows系统的“转发器”DLL,实际运行时会由系统正确解析,并不代表真的缺失,不要一看到红色错误就惊慌,需要结合实际情况判断。

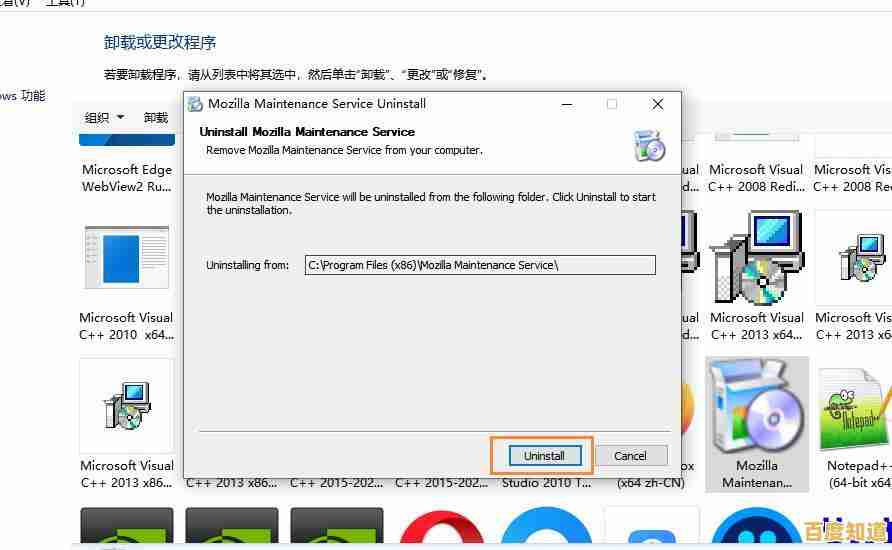

随意下载DLL文件替换系统文件 当系统提示缺少DLL时,很多人会去网上搜索并下载同名DLL放到系统目录,根据众多“网络安全警告”,这是极其危险的行为,这些来路不明的DLL可能捆绑了病毒、木马,正确的做法是:使用上述工具分析是哪个软件自带的DLL缺失,然后重新安装该软件;或者使用系统文件检查器(sfc /scannow)等安全方式修复。

在分析加壳或混淆的DLL时感到困惑 很多商业软件或恶意软件会对DLL进行“加壳”或“混淆”处理,相当于给工具包上了一把锁,根据“看雪学院加密与解密板块”的讨论,用普通工具分析这种DLL,可能看不到正常的导出函数,或者看到的都是乱码,处理这类文件需要先进行“脱壳”,这属于更高级的逆向工程范畴。

解析DLL是一个基础但非常有用的技能,掌握Dependency Walker、DUMPBIN等工具的基本用法,可以帮你快速了解DLL的结构和依赖关系,但同时,一定要避免上述常见误区,特别是分清静态分析与反编译的区别,并注意操作的安全性。

本文由邴合乐于2025-10-28发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://fengyu.xlisi.cn/wenda/65044.html